La comunicación no cifrada y la falta de actualizaciones pueden dar acceso a un atacante a electrodomésticos conectados

No todo van a ser hospitales, medios de comunicación, consultoras o sectores estratégicos; los hackers también se pueden fijar objetivos más modestos a la hora de ‘secuestrar’ dispositivos en busca de un rescate. Martin Hron, analista de la empresa de seguridad Avast, ha demostrado que se puede aprovechar el internet de las cosas para atacar algo tan simple como una cafetera inteligente.

La víctima fue una cafetera de Smarter con varios años de antigüedad, aplicación Android y capacidad de conectarse a Internet para recibir órdenes desde el teléfono. Al tratarse de un modelo antiguo ya no recibía soporte de su fabricante y ésta fue una de las claves; otras cafeteras más nuevas no se podían ‘hackear’ tan fácilmente.

Según explica Hron en una entrada en su blog, descubrieron que la cafetera enviaba y recibía información sin cifrar. Esto podría parecer baladí -¿qué datos comprometidos va a guardar una cafetera más allá de si preferimos el cortado o el americano?-, pero es lo que permitió en sus pruebas hacerse con el control del electrodoméstico.

Al enchufar la cafetera Smarter se convierte en un punto de acceso WiFi que utiliza una conexión no segura para comunicarse con el teléfono, desde el que después es posible conectarla a Internet. Por si fuera poco, la aplicación almacenaba la versión más actual del firmware y al abrir la propia cafetera identificaron su procesador, por lo que con ingeniería inversa aprendieron cómo funcionaba.

Así, una vez que supieron cómo se comunicaba pudieron conocer varios datos que serían importantes: que la actualización del firmware se hacía directamente desde la aplicación y que era posible organizar un ataque para hacerse con su control, ya fuese con una app falsa (requeriría un ataque de phishing para engañar al usuario y hacer que descargase el programa malicioso) o, sencillamente, con la ayuda de una persona que tocase el botón físico que activaba la actualización, ya fuese con malas intenciones o engañada. En otros escenarios ni siquiera era necesario este paso.

En un principio la idea era usar la cafetera para minar criptomonedas; factible, pero poco útil: sería necesario un ejército digno de Starbucks para que resultase rentable. Y ahí es cuando decidieron hacerse con el control del electrodoméstico.

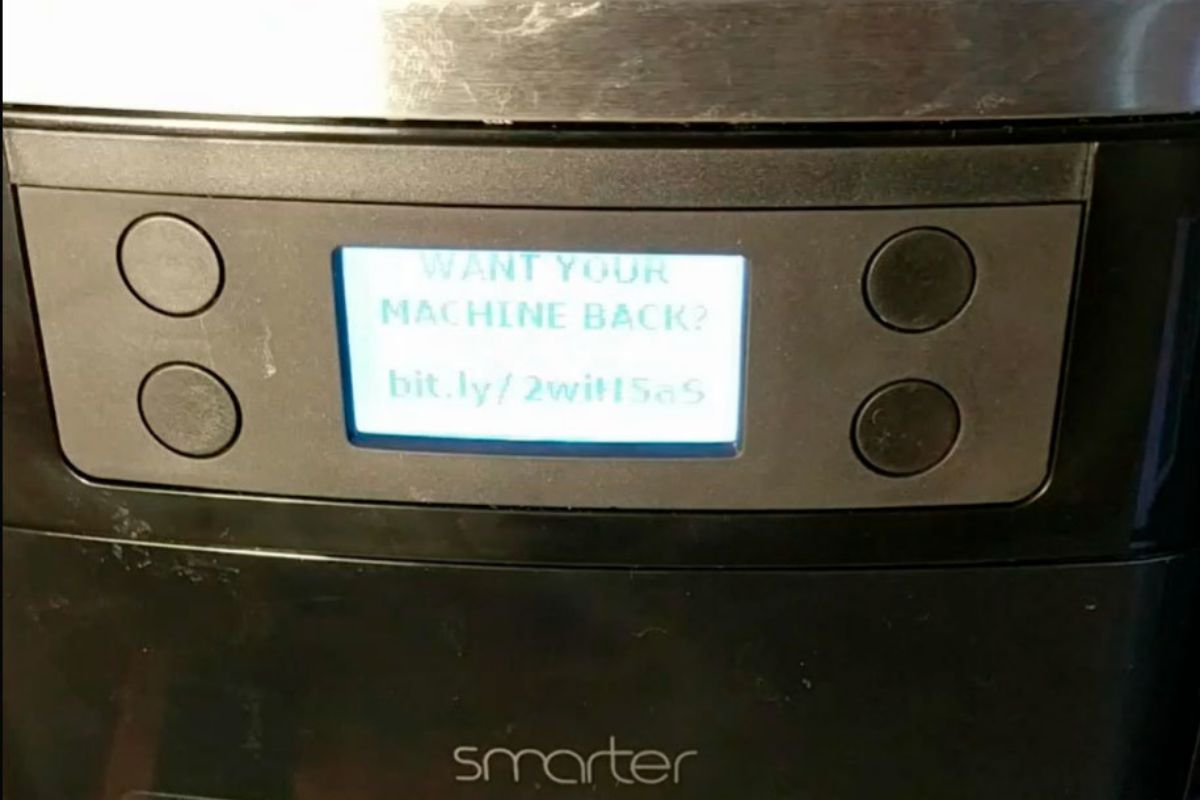

Tras actualizar el firmware podían hacer que el aparato de Maker empezase a moler café, expulsase agua hirviendo, emitiese pitidos y mostrase un ominoso mensaje que anunciaba que había sido secuestrada y daba la dirección de una página web en la que se encontrarían instrucciones para pagar el rescate. Quien se negase a la negociación tan solo tendría una solución: desenchufar (y, previsiblemente, pasarse al Colacao).

SOFTWARE, HARDWARE Y FIRMWARE

En este sentido, conviene entender las diferencias entre software, hardware y firmware. A -muy- grandes rasgos, el hardware serían las piezas físicas de un dispositivo y el software, los programas que hacen que funcione. Así, en un ordenador el primer término correspondería a memoria RAM, disco duro o procesador, mientras que el segundo serían el sistema operativo o los programas y aplicaciones.

En el caso de los electrodomésticos hay un gran problema con los componentes y es que si una pieza no funciona es necesario cambiar todo el componente. Aquí es donde entra en juego el firmware: un pequeño procesador que hace de entrenador y dirige a todo el equipo para que todo funcione correctamente. Si un jugador se lesiona o resulta que no cumple con el rendimiento esperado, se puede actualizar el firmware e intentar solucionarlo todo sin necesidad siquiera de estar cerca del producto; en este caso, una cafetera.

De este modo es posible, por ejemplo, añadir nuevas funciones o corregir errores de forma remota. El terminal se conecta a Internet, ya sea él solo o mediante una aplicación en un teléfono, se actualiza y ‘aprende’ nuevos trucos. El problema es que, como explica Hron, la seguridad de una red es tan fuerte como lo es su elemento más débil.

Obviamente el ataque no es tan peligroso ni tiene repercusiones tan importantes como lo puede ser bloquear los ordenadores de un hospital. No obstante, la pequeña esquina del caos en la que un electrodoméstico pita, muele café y escupe agua hirviendo permite recordar los peligros de los dispositivos conectados, su obsolescencia (en lo que a actualizaciones se refiere; la nevera seguirá enfriando) y la relevancia de la seguridad en el internet de las cosas.

El verdadero problema, por lo tanto, está en que se convierten en una puerta sin cerradura, en ese eslabón débil de la cadena, pues pueden servir de entrada a nuestra red: aunque parezca imposible, no hay tantos pasos que separen una cafetera del router.

La vida útil de un electrodoméstico puede superar la década y llega un momento en el que al fabricante puede no resultarle rentable seguir actualizando el firmware de estos productos, pues se debe centrar en los más nuevos. También puede ocurrir que la propia compañía desaparezca mientras sus dispositivos siguen funcionando. Y entonces, o paga el rescate o no podrá desayunar tostadas.